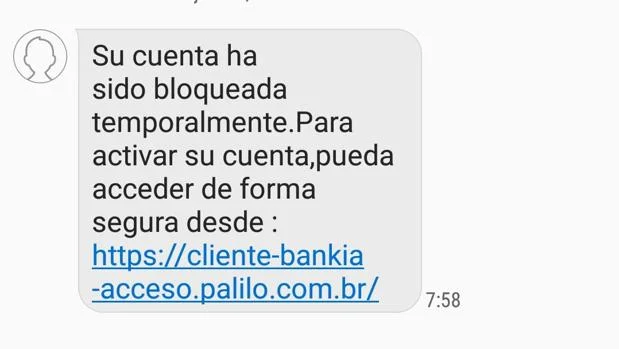

Si le llega este SMS de su banco le están intentando robar el dinero

Que los ciberdelincuentes estén, actualmente, especialmente centrados en sacarle partido al coronavirus, no implica que olviden sus estafas más clásicas. Según afirma la empresa de ciberseguridad ESET, durante los últimas semanas ha habido un aumento de casos de suplantación de entidades bancarias por mensajes SMS. El objetivo que persiguen los individuos detrás de estos ataques es robar el control de la cuenta de la víctima y, de este modo, tener acceso total al dinero que hay en su interior, o bien, acceder a los datos de la tarjeta de crédito.

«En el último fin de semana hemos detectado casos de suplantación diferentes que afectan a tres entidades bancarias: Bankinter, Bankia y Banco Santander. En los dos primeros, los delincuentes buscaban el acceso a los datos de la tarjeta de crédito. En el del Banco Santander iban directamente a tomar el control de la cuenta. Incluso pedían la firma electrónica y el código que te envía la entidad por SMS para demostrar que eres tú quien está intentando acceder. Así podían entrar a la cuenta y hacer la transferencia de el dinero que ellos quisieran», explica a ABC Josep Albors, responsable de concienciación e investigación de ESET de España.

Las campañas comenzaron el pasado jueves 2 de abril. El primer banco suplantado fue Bankinter. Sin embargo, tan solo unos días después los atacantes comenzaron a hacerse pasar por otros, como el Santander o Bankia, para aumentar su rango de acción. En los SMS, se le explica a la víctima que su cuenta bancaria ha sido bloqueada. Si quiere arreglar la situación, tendrá que hacer «click» en un enlace que acompaña el texto y que le redirige a una página maliciosa que está controlada por los atacantes.

Albors destaca que ninguno de los dominios creados para suplantar a estos bancos son completamente fieles a los auténticos. Sin embargo, están bastante logrados, por lo que resulta fácil que alguien caiga en la trampa. En caso de que los atacantes se hagan pasar por el Santander, y el usuario pincha en el enlace, será enviado a una página en la que se le solicitará los datos necesarios para acceder a su cuenta de banca online. Tras esto, se le redirigirá a otra página para que aporte su firma electrónica. Por último, los ciberdelincuentes le solicitarán el número de teléfono, que resulta necesario para, a continuación, aportar el código de doble verificación que el banco envía, a través de SMS, a sus clientes.

También se aprovechan del coronavirus

A pesar de que estas estafas no están relacionadas con el coronavirus, que es el gancho más empleado actualmente por los ciberdelincuentes, ESET ha descubierto que los atacantes que se esconden detrás también han participado en otras campañas maliciosas en las que se emplea el Covid 19 para engañar a los usuarios. «Los ciberdelincuentes buscan maximizar su beneficio. Desde la misma IP empleada para alguna de estas ciberstafas han utilizado otro dominio que ha sido utilizado para explotar el coronavirus en la red. Están intentando sacar todo el provecho posible. Hemos visto muchos casos en los que utilizan el Covid 19 para engañar a los usuarios. Con mapas en los que, supuestamente, se ofrece información sobre la pandemia hasta páginas que, aparentemente, están destinadas a conseguir donaciones», apunta Albors.

En los casos en los que los delincuentes suplantan a Bankinter y Bankia, lo que buscan son los datos de la tarjeta de crédito. Si la víctima pulsa sobre el hipervínculo que acompaña al SMS en el que se afirma que su cuenta ha sido bloqueada, será redirigido a páginas maliciosas en las que se solicita número de tarjeta, fecha de nacimiento, código de seguridad y pin. «El porqué de este cambio es difícil de explicar. Es probable que se trate de grupos criminales diferentes o de un cambio de estrategia para ver cuál les resulta más beneficiosa», expresa el responsable de concienciación e investigación de ESET. Bankia, por su parte, ya ha alertado sobre la existencia de esta estafa a través de redes sociales.

LEER: Caen 5% las acciones de YPF en Wall Street tras el fallo judicial en EE.UU.